Deep Web e Dark Web

Cosa sono il Deep Web e il Dark Web? Cosa si trova in questo mondo sotterraneo? Quello che vediamo tutti i giorni sulla rete è solamente la superficie. Ma nelle profondità di Internet, nascoste ai più, c’è un mondo di documenti, report, dati sensibili. E ancora più in basso un universo illegale, di droga ed armi, di pedofilia e di spettacoli raccapriccianti e di killer su commissione.

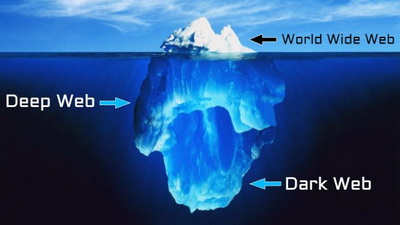

Per far capire con una immagine i vari strati di internet, si utilizza universalmente l’immagine di un iceberg. La punta è il World Wide Web, la parte più visibile (Surface Web). Sotto l’acqua il Deep Web, e nelle profondità del mare il Dark Web.

Il World Wide Web è la parte visibile (clearnet), normalmente accessibile e catalogabile, di internet, attraverso i motori di ricerca: questi, attraverso dei software automatici chiamati crawler, scandagliano le pagine di internet. I programmi verificano i contenuti dei siti, seguono i link, leggono le directory che raccolgono i principali portali esistenti. Alla fine, i dati raccolti sono conservati in enormi database per essere restituiti a qualsiasi utente quando fa una ricerca nella mascherina, ad esempio di Google. Di questo mondo fanno parte i normali siti di informazione, gli e-commerce più famosi, i social network che usiamo comunemente (almeno una loro parte). Insomma è il web che conosciamo.

Tutto questo è solamente il 10% dell’intero contenuto della rete. Perchè il 90% è altrove, nei livelli più profondi, dove non tutti possono scendere (darknet).

Nel Deep Web i software che devono raccogliere i contenuti si trovano di fronte a dei blocchi. I contenuti che emergono dalle pagine web dopo che premiamo un pulsante di invio, il cosiddetto contenuto dinamico, ma anche testi inseriti in immagini e video, fino ai contenuti premium, che bisogna pagare per leggere, o pagine che non sono linkate da nessuna parte. Tutti questi limiti, impediscono ai crawler di accedere ai contenuti e di schedarli e organizzarli per renderli disponibili al grande pubblico. Si tratta di dati che non sono più immediatamente accessibili e per poter essere raggiunti gli utenti devono avere delle capacità più ampie della norma. Devono conoscere l’esatto indirizzo URL della risorsa che cercano o essere avviati da qualcuno verso un contenuto.

Cosa troviamo in questo mondo? Siamo ancora nella parte (abbastanza) “accettabile” di internet. E’ il caso di ricerche scientifiche, normalmente sotto forma di documenti .rtf o .pdf che fanno luce su un determinato argomento e che sono un po’ pesanti da leggere. Un’altro esempio sono i dati medici: cartelle, statistiche e dati medicali che sono stati rilasciati, più o meno inavvertitamente, dagli ospedali e dalle cliniche.

Ci sono poi i social network o i forum privati, luoghi di ritrovo virtuali e abbastanza "nascosti" per parlare di diversi argomenti ed anche documenti finanziari che sono comprensibili solo dagli addetti ai lavori.

Un grande portale del Deep Web, famoso in tutto il mondo, è certamente Wikileaks. Fondato dall’attivista Julian Assange, contiene documenti, rivelazioni, report e statistiche non ufficiali sui vari governi. A questo livello siamo ancora “abbastanza” nel legale, ma certamente i documenti e le risorse che troviamo iniziano ad essere in qualche modo riservate, e dunque vanno raggiunte e consultate con una certa dose di prudenza. Per la precisione, Wikileaks è raggiungibile anche da un normale utente, ma è solo attraverso alcuni canali riservati che si possono ottenere le informazioni più utili.

Il Deep Web è in realtà un mondo utilissimo. E’ una zona amplissima e riservata, nascosta dalla luce del sole, che è terreno fertile per lo scambio di informazioni sensibili. Viene usato innanzitutto dai giornalisti, specie quelli investigativi che hanno bisogno di confrontarsi su temi caldi senza dare troppo nell’occhio. In questo mondo troviamo anche i dissidenti politici, che a dispetto dei Governi, si passano informazioni, rivelazioni o trucchi per sfuggire ai firewall e ai controlli governativi. Anche gli eserciti dei vari paesi, accedono al Deep Web, per raccogliere informazioni, utilissime per qualsiasi organizzazione di difesa.

Per chi volesse fare una piccola prova, esiste Hidden Wiki. E’ una specie di "porta" per principianti al deep web, e contiene i link diretti di risorse che altrimenti non sarebbero disponibili. Per accedere ai link .onion del Deep Web e del Dark Web, come vedremo, sarà necessario installare un browser TOR.

Il Dark Web è la parte totalmente inaccessibile ai normali utenti, utilizzata sostanzialmente per una vasta serie di traffici illegali. E’ dove si trova il peggio della rete. Qui vige una regola fondamentale: l’anonimato. Per accedere al Deep Web, infatti, bisogna essere completamente invisibili. Per farlo lo strumento di riferimento è TOR. Ideato dai servizi segreti americani nei decenni scorsi e diffuso alla comunità civile nel 2004, TOR è un sistema che pone tra il proprio computer e quello dei destinatari una serie di terminali intermedi. Come fossero gli strati di una cipolla. In questo modo, il traffico e i dati scambiati attraverso questi “nodi” intermedi, diventa cifrato e anonimo, e la propria identità viene efficacemente camuffata. Si tratta di uno strumento estremamente potente e affidabile.

TOR è acronimo di The Onion Router e onion in inglese significa "cipolla", sulla base del quale i dati in transito vengono crittografati su più livelli. Il "circuito virtuale" che viene creato utilizzando Tor prevede il transito delle informazioni, da client a server e viceversa, attraverso una serie di sistemi intermedi facenti parte della rete Tor stessa che sono detti onion router o relay.

Quando si richiede la connessione a un qualunque sito web attraverso Tor Browser, i dati in transito da e verso il server di destinazione potranno essere letti solo da mittente e destinatario (anche quando ci si collegasse a una pagina HTTP e non HTTPS). Il server web di destinazione, inoltre, non è in grado di registrare l'indirizzo IP reale dell'utente ma potrà al massimo rilevare e registrare nei log quello dell'ultimo onion router (detto anche exit node) della rete Tor. Ecco perché Tor Browser è un ottimo sistema per nascondere il proprio indirizzo IP pubblico reale, ossia quello assegnato dall'operatore di telecomunicazioni: Navigare anonimi senza che neppure il provider possa monitorare i siti visitati. Tor Browser permette quindi di visitare in sicurezza qualunque sito web della clearnet, ma anche di accedere alla darknet ovvero alle pagine web che usano il dominio .onion. Digitando un qualunque dominio .onion nella barra degli indirizzi di un normale browser, il sito corrispondente non sarà raggiungibile. Provando a visitare lo stesso sito .onion previa connessione alla rete Tor, invece, la pagina risulterà perfettamente consultabile.

Google non indicizza i servizi .onion, ma all’interno di Tor sono comunque disponibili alcuni motori di ricerca in grado di facilitare l’accesso ai server nascosti. Siti come TORCH (https://xmh57jrzrnw6insl.onion/) e AHMIA (https://msydqstlz2kzerdg.onion/, o https://ahmia.fi/ sulla clearnet) scandagliano i contenuti della darknet con i rispettivi crawler.

Nel Dark Web, oltre alla segretezza di Tor, esiste un altro pilastro: la valuta digitale, e anch’essa anonima, dei Bitcoin. Si tratta di una vera e propria moneta digitale: si accede ad una piattaforma di scambio, e con dei soldi reali si comprano i primi bitcoin. Dopodichè, questi “dollari digitali” possono essere usati per acquistare beni e servizi online, con una caratteristiche fondamentale. La transazione è tracciata e visibile a tutti per sempre, ma l’identità di chi paga e di chi riceve è totalmente coperta. Di conseguenza, i Bitcoin sono diventati la valuta corrente del mondo sotterraneo e illegale del Dark Web.

Cosa si trova nel Dark Web? innanzitutto, droga e ogni tipo di sostanza. Esistono dei veri e propri e-commerce nascosti, chiamati “Black Market”, dove si vendono in maniera sistematica, generi illegali. Dalla Cannabis alla marijuana, per arrivare alle droghe pesanti come ecstasy, eroina e cocaina. Ma anche medicinali per stimolare i rapporti sessuali, allucinogeni e farmaci antidepressivi, ansiolitici e psicofarmaci, che normalmente avrebbero bisogno di ricetta medica.

In secondo luogo: armi. Armi più leggere come scacciacani e pistole corte, fino ad armi da fuoco in dotazione alle forze dell’ordine o fucili da caccia, per arrivare, anche se bisogna cercare bene e pagare molto, a mitragliatori, piccole bombe e bazooka. Gadget presenti e molto richiesti, anche bombe molotov, bottiglie incendiarie e una vasta gamma di esplosivi, dai più semplici ai più complessi.

Un’altro raccapricciante pilastro del Dark Web è rappresentato dalla pornografia minorile. In un mondo anonimo, l’essere umano si abbandona agli istinti più bassi, e questa parte oscura del web è il paradiso di ogni tipo di pervertito o di pedofilo.

Il Dark Web è luogo, per rimanere in tema, di orrore e di morbosità. Ci sono due grandi “passatempi” in questo senso. Il primo è la condivisione di immagini raccapriccianti: da operazioni chirurgiche mal riuscite, ad incidenti a deformazioni di ogni tipo. Questi contenuti vengono spesso utilizzati anche per combinare scherzi di pessimo gusto ad altre persone.

Un'alternativa più recente sono le registrazioni audio: un grande classico sono gli audio delle scatole nere degli aerei poco prima della loro caduta, con le urla dei passeggeri o le ultime parole dei comandanti. Altri audio comuni sono i gemiti di persone malate, di gente "posseduta" o di pazienti negli ospedali psichiatrici.

Un altro classico è quello della cosidetta “Red Room”. Si tratta di veri e propri show, dove un aguzzino si diverte a torturare una persona: pagando è possibile assistere allo spettacolo e addirittura suggerire delle mutilazioni o delle sofferenze da infliggere alla vittima.

Altro grande tema del Dark Web sono i servizi illegali a bassissimo costo. Si parte dalla creazione e vendita di documenti falsi: carte d’identità, patenti di guida e soprattutto passaporti, specie tedeschi, americani e italiani, che a livello mondiale sono quelli che danno meno nell’occhio. In una vera e propria “fattoria” delle identità, si danno precise indicazioni ai criminali informatici, che inviano direttamente a casa o in punti di raccolta selezionati i documenti: il costo varia dai 200 ai 1000 dollari.

In vendita ci sono anche diversi servizi di hacking: si possono affittare dei pirati informatici per accedere ad account di posta online o per prendere possesso di profili social (pagando dai 50 ai 200 dollari). Si possono anche comprare dei virus da utilizzare contro le proprie vittime. Il codice di un virus trojan si vende dai 150 ai 400 dollari, mentre un malware per svuotare i conti correnti bancari (altamente personalizzabile per le proprie esigenze) è sul mercato attorno ai 900/1500 dollari.

Per chi volesse mettere fuori gioco il sito web di un concorrente, è possibile noleggiare una rete di computer compromessi (botnet) e sferrare un attacco di tipo DDoS. In questo caso si invia una quantità ingestibile di richieste ai server vittima, mettendo offline il sito del proprio "nemico". Un servizio del genere costa circa 1500 dollari per 24 ore.

Esiste, infine, un servizio ai limiti della realtà: commissionare a dei killer professionisti l’omicidio di una persona. In questo caso è necessario fornire i dettagli e le generalità della vittima, e viene fatta una stima caso per caso del tempo e dei soldi necessari per completare l’operazione.

Comunque, la possibilità che l’utente comune si trovi ad avere a che fare con il peggio del (dark) Web in via del tutto accidentale è sostanzialmente inesistente, e chi è alla ricerca di quei tipi di contenuti illegali che abbondano sulla darknet li cercherebbe (e probabilmente li cerca) attivamente anche fuori dalla rete nascosta. Tor e il Web filtrato dagli strati della rete a cipolla non hanno il potere di “corrompere” alcuno e possono essere tranquillamente usati da chiunque, magari adoperando la stessa prudenza che ormai occorre quando si naviga sul Web in chiaro.

In conclusione, Tor e la darknet non sono una tecnologia intrinsecamente "malvagia" e vengono usati quotidianamente da giornalisti, attivisti, forze dell’ordine, agenti sotto copertura, servizi di intelligence, dirigenti d’azienda, militari operanti sul campo, professionisti dell’IT, utenti comuni. Nessuno di questi soggetti è o aspira a essere un "cyber-criminale", e la "diversità" degli utenti che usano Tor e dei motivi per cui lo usano sono le migliori garanzie per la sicurezza della darknet e il suo sviluppo futuro.

Fonti:

Alground - Deep Web e Dark Web: cos’è e cosa si trova. Viaggio nei bassifondi della rete

ilsoftware.it - Deep web e dark web, cos'è e come funziona

PC Professionale Novembre 2017 - pp.72-81