Le principali minacce e come difendersi - Parte 2: Ransomware

Ransomware

Un ransomware è un tipo di malware che limita l'accesso del dispositivo che infetta, richiedendo un riscatto (ransom in Inglese) da pagare per rimuovere la limitazione.

I ransomware tipicamente si diffondono come i trojan, dei malware worm, penetrando nel sistema attraverso, ad esempio, un file scaricato o una vulnerabilità nel servizio di rete. Il software eseguirà poi un payload (routine presente in un virus informatico che ne estende le funzioni oltre l'infezione del sistema), che ad esempio cripterà i file personali sull'hard disk. I ransomware più sofisticati utilizzano sistemi ibridi di criptazione (che non necessitano di condivisione di chiavi fra i due utenti) sui documenti della vittima, adottando una chiave privata casuale e una chiave pubblica fissa. L'autore del malware è l'unico a conoscere la chiave di decriptazione privata. Alcuni ransomware eseguono un payload che non cripta, ma è semplicemente un'applicazione che limita l'interazione col sistema.

I payload dei ransomware fanno anche uso di scareware per estorcere denaro all'utente del sistema. Il payload potrebbe ad esempio mostrare notifiche che credibilmente potrebbero essere state inviate dalla polizia federale o da varie compagnie, le quali affermano falsamente che il sistema sia stato usato per attività illegali o che contenga materiale illegale, pornografico o piratato. Queste tattiche forzano l'utente a pagare l'autore del malware per rimuovere il ransomware, sia con un programma che decritti i file criptati, sia con un codice di sblocco che elimini le modifiche fatte dal ransomware. Questi pagamenti di solito vengono effettuati tramite bonifico, con un pagamento online attraverso un servizio voucher o, più recentemente, tramite Bitcoin (la valuta digitale).

Il primo ransomware noto fu il trojan AIDS, noto anche come "PC Cyborg", scritto nel 1989 dal biologo Joseph Popp, che eseguiva un payload il quale mostrava all'utente un messaggio in cui si diceva che la licenza di un qualche software installato era scaduta, criptava i file dell'hard disk e obbligava l'utente a pagare 189 dollari alla "PC Cyborg Corporation" per sbloccare il sistema.

Uno dei principali canali di diffusione dei ransomware sono i banner pubblicitari dei siti con contenuti per adulti. Ma vengono usate anche email (in maniera molto simile alle email di phishing) che ci invitano a cliccare su un determinato link o a scaricare un certo file: posta elettronica che viene mascherata in modo che risulti inviata da qualcuno di cui ci fidiamo, ad esempio un collega di lavoro.

Fra i più noti e pericolosi ransomware ci sono Reveton, Cryptolocker, WannaCry e NotPetya.

Come proteggersi dai ransomware? E come prevenirli?

La miglior protezione è la prevenzione. Il primo passo da fare è aggiornare sempre sia il nostro antivirus che il sistema operativo. Utile è anche un backup dei dati, cioè una copia dei propri file. Un’operazione che va eseguita periodicamente in un hard disk esterno, ad esempio una chiavetta Usb. In questo modo, se il ransomware dovesse infettare il pc, una copia dei dati rimarrebbe protetta, dandoci l’opportunità di ripristinarli all’occorrenza. Se si viene attaccati, invece, non bisognerebbe mai pagare il riscatto, ma rivolgersi a un’azienda che si occupa di sicurezza informatica.

Nonostante la virulenza e la diffusione dei ransomware, ci sono semplici regole pratiche che ci possono aiutare ad evitarli.

- Non aprire mai gli allegati di email di dubbia provenienza. Nel dubbio è consigliabile chiedere al mittente se quella email è autentica.

- Fare attenzione alle email provenienti anche da indirizzi noti (potrebbero essere stati hackerati secondo una modalità di falsificazione nota come “spoofing”).

- Abilitare l’opzione "Mostra estensioni nomi file" nelle impostazioni di Windows: i file più pericolosi hanno l’estensione .exe, .zip, js, jar, scr, ecc. Se questa opzione è disabilitata non riusciremo a vedere la reale estensione del file.

- Disabilitare la riproduzione automatica (“autorun”) di chiavette USB, CD/DVD e altri supporti esterni e, più in generale, evitare di inserire questi oggetti nel nostro computer se non siamo certi della provenienza. Questa modalità di attacco si chiama “Baiting”: consiste nell’utilizzare un’esca per una persona in grado di accedere ad un determinato sistema informatico (una sorta di cavallo di Troia). In pratica viene lasciato incustodito in un luogo comune (ingresso dell’azienda, mensa, bagno pubblico) un supporto di memorizzazione come una chiavetta USB o un hard disk contenenti malware (che si attiveranno appena l’oggetto sarà collegato al computer). E la curiosità umana fa sì che in molti casi questa esca (bait) funzioni e la persona inserisca la chiavetta sconosciuta nel proprio computer.

- Disabilitare l’esecuzione di macro da parte di componenti Office (Word, Excel, PowerPoint). Una macro malevola potrebbe essere contenuta in un allegato in formato Office ed attivarsi automaticamente a seguito di un nostro clic.

- Aggiornare sempre i sistemi operativi ed i browser.

- Utilizzare, quando possibile, account senza diritti da amministratore: se viene violato un account con privilegi ed accessi di amministratore, l’attaccante potrà utilizzare gli stessi privilegi per compiere più azioni e fare maggiori danni. Viceversa, un utente non-amministratore ha privilegi limitati e le stesse limitazioni si trasferiranno in mano all’attaccante.

- Installare servizi Antispam efficaci ed evoluti. Non riusciranno a bloccare tutte le email di phishing, ma i migliori riescono a raggiungere un’efficienza comunque superiore al 95%.

- Implementare soluzioni di tipo “User Behavior Analytics” (UBA) sulla rete aziendale (analisi anomalie traffico web). Questi strumenti rappresentano oggi la protezione più avanzata contro i ransomware. È noto infatti che questi malware presentano una serie di comportamenti tipici (accesso/scrittura a cartelle di sistema, collegamento a server esterni per il download dei file di criptazione, ecc.). Gli UBA analizzano perciò il comportamento di ciascun computer dell’azienda e sono in grado di capire se si stanno verificando eventi “anomali” (quali per esempio un traffico dati superiore alla media, l’accesso ad indirizzi IP classificati come malevoli, l’accesso e la scrittura in cartelle di sistema che non dovrebbero essere utilizzate). Alla rilevazione di eventi anomali e sospetti, possono isolare il computer incriminato e bloccare (quantomeno circoscrivere) l’attacco.

- Implementare l’uso di Sandboxing: questi strumenti sono in genere presenti nei sistemi UBA e consentono di analizzare in un ambiente isolato (appunto la “sandbox”) i file sospetti in entrata.

- Assicurarsi che i plugin che si utilizzano (Java, Adobe Flash Player, ecc.) siano sempre aggiornati. Questi plugin rappresentano una via d’ingresso preferenziale per la maggior parte dei cyber attacchi. Averli sempre aggiornati riduce le vulnerabilità di cui sono affetti (anche se non le elimina completamente).

- Fare sempre attenzione prima di cliccare su banner (o finestre pop-up) in siti non sicuri. Come già spiegato, i ransomware ci possono colpire non solo attraverso il phishing, ma anche visitando siti che siano stati “infettati”, con la modalità definita “drive-by download”.

- Backup frequente dei propri dati. Questa è una regola fondamentale: se nonostante tutto un ransomware riesce a colpirci, l’unica salvezza è aver i propri dati salvati in un altro luogo. Ed è importante che il backup venga eseguito spesso ed in modo completo. In assenza di un backup rimane solo l’opzione di pagare il riscatto.

Se malauguratamente siamo stati colpiti da un ransomware le opzioni sono sostanzialmente quattro:

- Ripristinare i file da un backup (la soluzione migliore).

- Cercare un “decryptor” in rete per decriptare i file (funziona solo in alcuni casi).

- Non fare nulla e perdere i propri dati.

- Pagare il Riscatto (“Ransom”) (la soluzione peggiore, quella alla quale non si dovrebbe mai arrivare: se paghiamo alimentiamo la criminalità e la rendiamo ancora più ricca e forte).

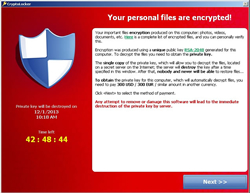

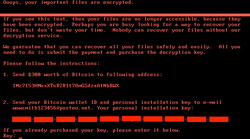

Ecco alcune schermate dei ransomware più comuni

Fonti:

Avast - Accademia delle Minacce Online

Cyber Security 360 - Guida al ransomware: cos’è, come si prende e come rimuoverlo